SentinelOne Storyline Active Response (STAR)

現代對手不斷自動化其技術、戰術和程序(TTP),以逃避防禦。因此,企業安全團隊應停止最新威脅並識別其環境中正在進行的攻擊活動,這是合理的。機器學習和基於規則的檢測可以捕獲不尋常的行為和常見威脅。然而,它們通常需要新的代理邏輯,並且要將整個系統更新到最新代理以阻止新威脅,這並不總是可行的。同樣地,由於EDR數據每天產生數百萬甚至數十億個事件,安全團隊需要一種方法來尋找可能指示零日攻擊的有趣行為和靜態威脅指示器(IOCs)。儘管強大的EDR數據有助於調查,但對於有用的警報或發現不尋常行為可能會證明過於嘈雜。

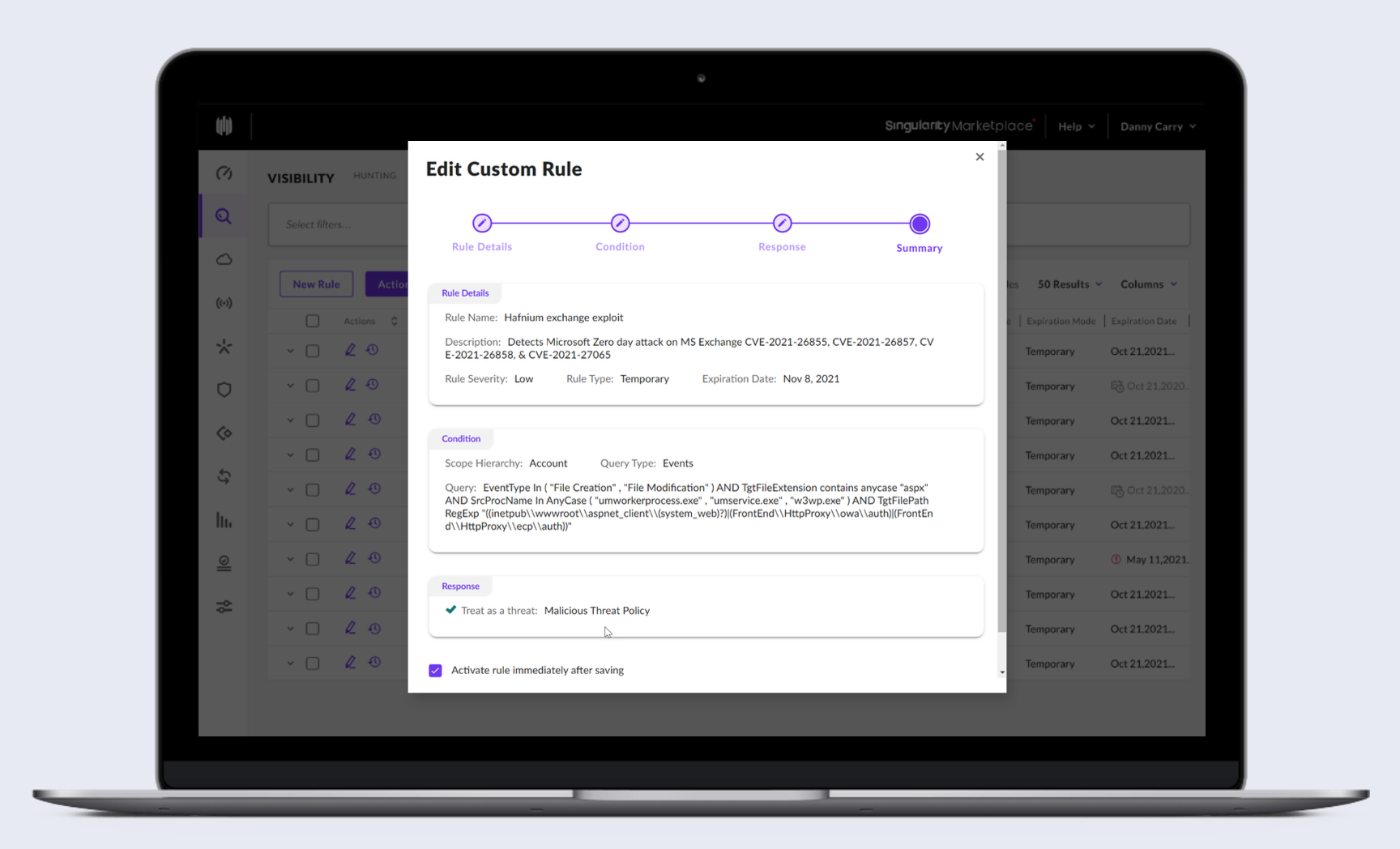

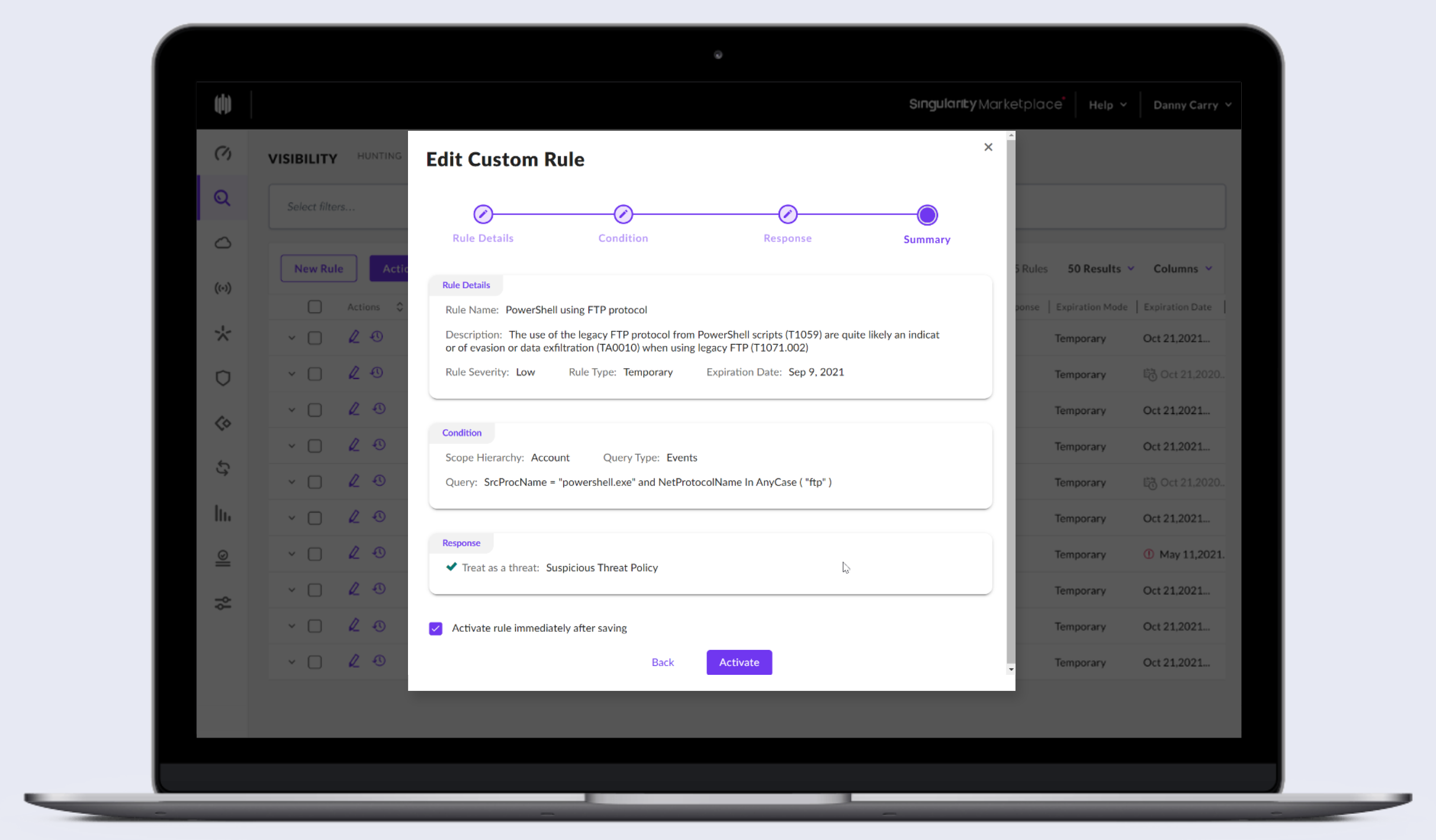

Singularity ActiveEDR®提供先進的檢測能力,最佳的可見性,並允許最終用戶使用Storyline Active Response (STAR)TM編寫自定義檢測規則,以應對新的威脅或針對其行業或組織特定的有針對性威脅。STAR讓企業可以整合自定義檢測邏輯,並立即將其推送到整個系統或其中的一部分,以殺死任何匹配的進程或對其進行進一步調查的警報。STAR可以減輕SOC的負擔,因為它可以用作強大的策略執行工具,自動化地緩解威脅並隔離端點。STAR還可以在威脅和EDR數據之間添加一個新層,該層可以警報於一部分有趣的事件,而不是整個數據集。這些數據可以輕鬆地被消耗到SIEM中,降低了在SIEM中使用EDR數據的成本,同時確保沒有有趣的事件被忽略。