瀏覽器已成為企業資安的最主要暴露面

隨著企業營運高度依賴 Web 應用,瀏覽器已取代傳統端點成為駭客滲透的核心路徑 。然而,現有的資安架構多半依賴「偵測」與「比對」機制,在面對漏洞產生的極速週期與高度迴避偵測技術(HEAT)時,傳統的邊界防禦已面臨技術瓶頸跟不上漏洞產生的速度,難以提供即時且完整的保護 。

隨著企業營運高度依賴 Web 應用,瀏覽器已取代傳統端點成為駭客滲透的核心路徑 。然而,現有的資安架構多半依賴「偵測」與「比對」機制,在面對漏洞產生的極速週期與高度迴避偵測技術(HEAT)時,傳統的邊界防禦已面臨技術瓶頸跟不上漏洞產生的速度,難以提供即時且完整的保護 。

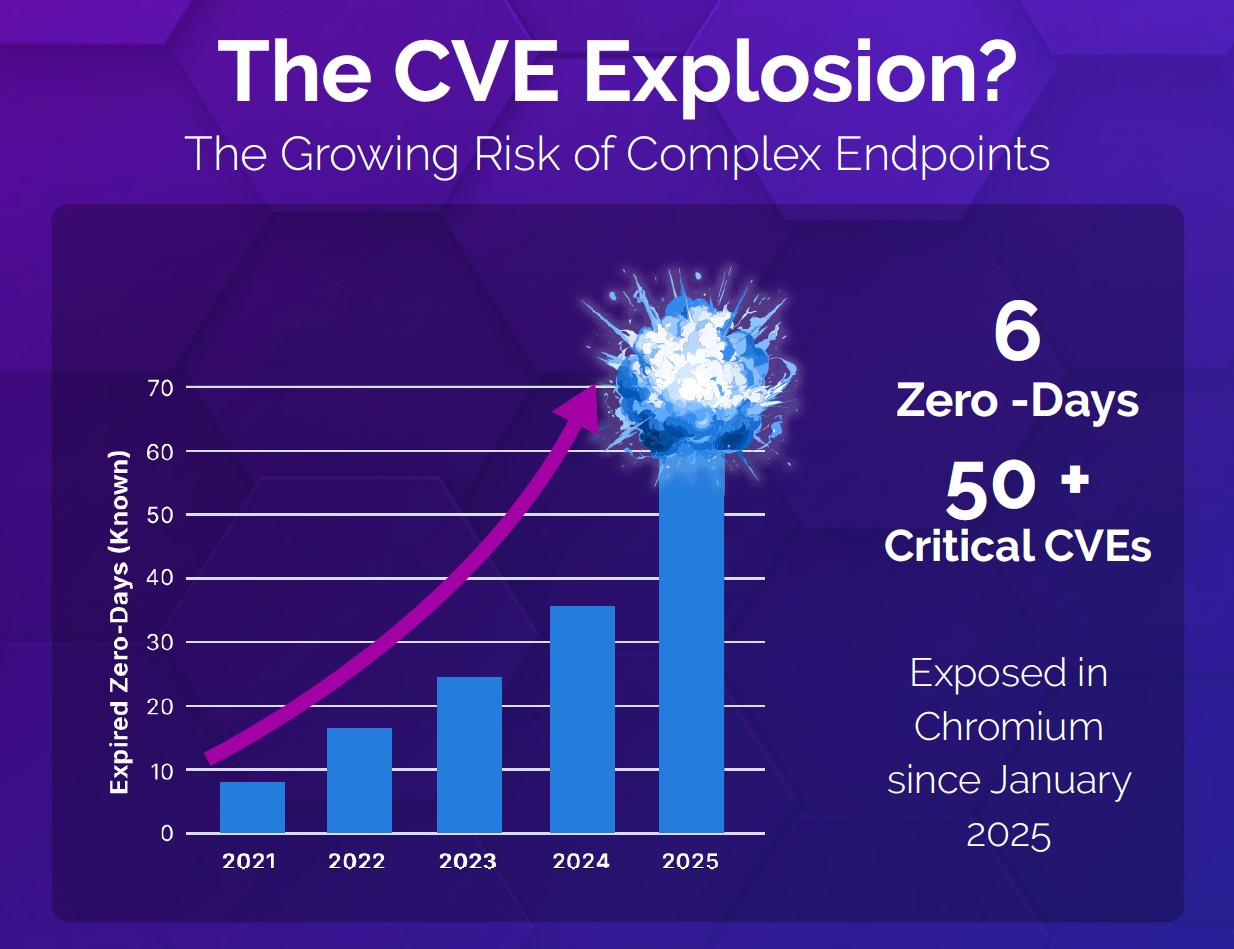

根據 Menlo Security 的最新觀察,漏洞威脅正處於爆發性增長階段:

🟣漏洞數量激增: 已知的過期零時差漏洞(Expired Zero-Days)從 2021 到 2025 年有顯著的指數型成長趨勢 。

🟣瀏覽器核心風險: 自今年一月以來,全球廣泛使用的 Chromium 架構(Chrome, Edge 等瀏覽器核心)就已暴露出超過 50 個「嚴重(Critical)」級別的 CVE 漏洞 。

🟣攻擊手法演變:

•釣魚攻擊大增 - 瀏覽器釣魚攻擊在今年激增了 198% 。

•信任網站濫用 - 高達 75% 的釣魚連結寄宿在「受信任的網站」上,這讓傳統的名單過濾機制完全失效 。

•檔案夾帶惡意軟體 - 44% 的惡意軟體現在會隱藏在常見檔案中(如 PDF)進行傳遞,藉此規避層層偵測 。

實際案例顯示,已有大型醫療機構因 OS 層級惡意軟體繞過傳統偵測機制,導致 270 萬名用戶資料外洩,並引發大規模勒索軟體攻擊 。

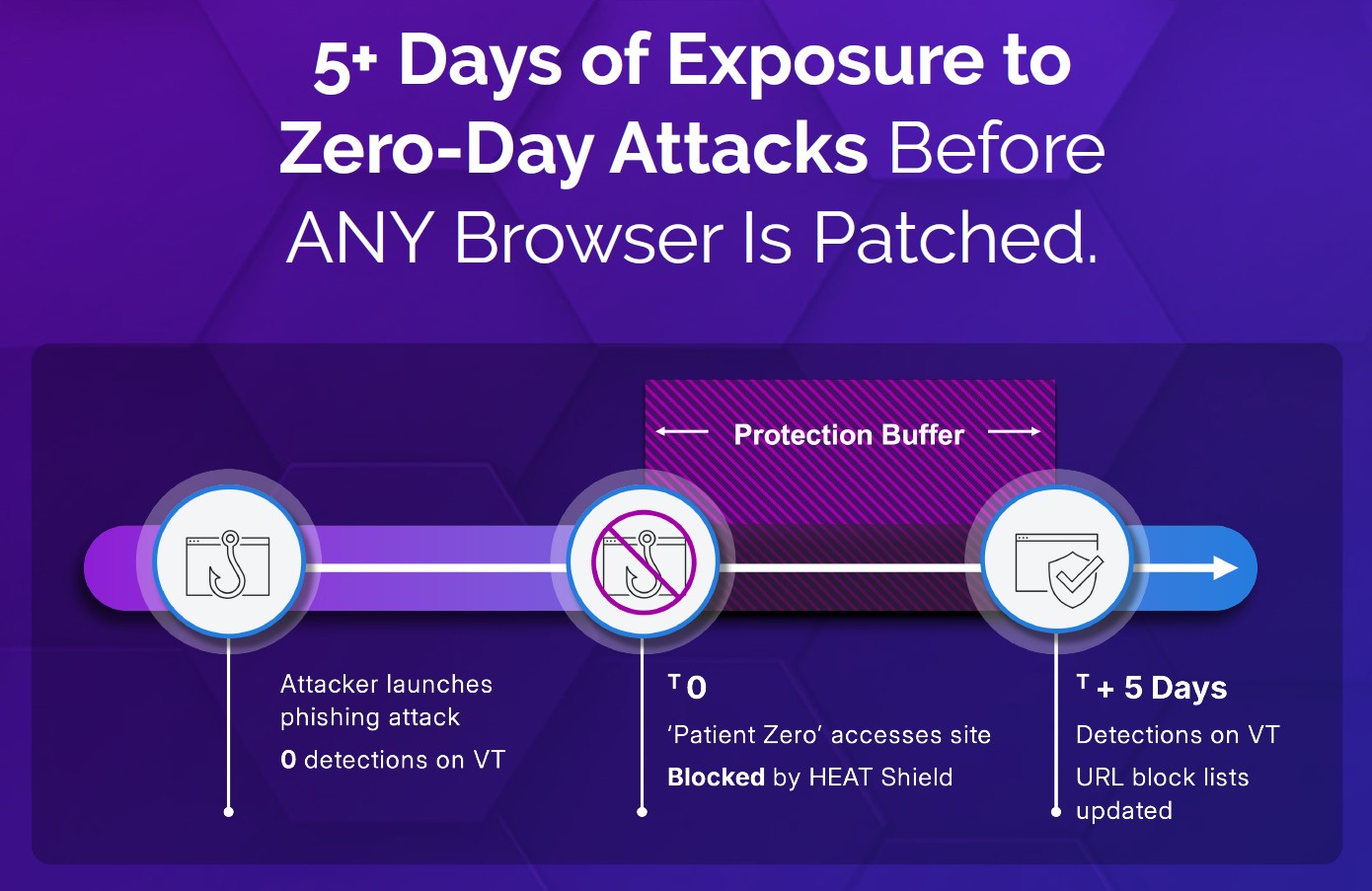

企業防禦最核心的挑戰在於「時間差」與「偵測盲點」,是現有資安防護(如防毒、防火牆)最無力的地方。在任何瀏覽器廠商官方發布修補程式(Patch)之前,企業至少會面臨 5 天以上的零時差攻擊曝險期 。

💥傳統偵測無效性: 在攻擊發生的時刻(T0),VirusTotal (VT) 等情資中心的偵測率通常為 0 。

💥防護空窗期: 情資庫與 URL 黑名單通常在攻擊發生後 5 天(T+5 Days)才會完成更新並偵測到威脅 。這段期間,首次被攻擊者也就是所謂的「零號病人(Patient Zero)」早已受害 。

為了填補這致命的 5 天缺口,Menlo Security 的「Secure the Browser」解方將防禦策略從被動偵測轉為主動隔離,並引入 AI 驅動的防護核心:

🟣填補「黃金 5 天」防禦缺口:

不同於傳統防護需等待特徵碼或情資更新,Menlo 在 T0 時刻利用 HEAT Shield 核心技術直接識別並阻斷攻擊,為企業提供關鍵的防護緩衝區(Protection Buffer),無需等待任何偵測結果 。

🟣Gemini AI 驅動的視覺偵測:

Menlo HEAT Shield 現已整合 Google AI Gemini 多模態模型,能即時對網頁進行「視覺解構」。即便駭客利用全新的混淆技術繞過代碼偵測,Gemini 也能像真人一樣透過網頁的外觀、標誌(Logo)使用方式、輸入框配置等特徵,瞬間判斷該網站是否為偽造的釣魚頁面,實現毫秒級的精準阻斷。

🟣對抗高度迴避偵測的威脅 (HEAT):

面對 75% 藏在合法網站裡的釣魚連結,Menlo 不依賴「好壞名單」判定,而是透過專利隔離技術,搭配 Gemini 的語義分析能力,自動識別並阻斷利用受信任網站發起的威脅與隱藏檔案 。

🟣主動式防禦 (Stop Threats Cold):

Menlo 的核心價值在於「隔離」而非「偵測」。在威脅接觸到端點之前就將其完全隔離在雲端平台執行,實現 100% 的主動防禦,結合 Google Cloud 的強大情資,徹底預防零時差攻擊 。

在 CVE 漏洞爆炸成長的現狀下,企業不應再承受危險的防護空窗期。Menlo Security 協助您在不改變使用者習慣的前提下,確保瀏覽器安全並進而保護整個企業。如果您希望進一步了解 Menlo Security 的技術架構或進行 PoC 測試,請聯繫橙鋐科技團隊。

非常歡迎您光臨「橙鋐科技網站」(以下簡稱本網站),為了讓您能夠安心使用本網站的各項服務與資訊,特此向您說明本網站的隱私權保護政策,以保障您的權益,請您詳閱下列內容:

一、隱私權保護政策的適用範圍

隱私權保護政策內容,包括本網站如何處理在您使用網站服務時收集到的個人識別資料。隱私權保護政策不適用於本網站以外的相關連結網站,也不適用於非本網站所委託或參與管理的人員。

二、個人資料的蒐集、處理及利用方式

三、資料之保護

四、網站對外的相關連結

本網站的網頁提供其他網站的網路連結,您也可經由本網站所提供的連結,點選進入其他網站。但該連結網站不適用本網站的隱私權保護政策,您必須參考該連結網站中的隱私權保護政策。

五、與第三人共用個人資料之政策

本網站絕不會提供、交換、出租或出售任何您的個人資料給其他個人、團體、私人企業或公務機關,但有法律依據或合約義務者,不在此限。前項但書之情形包括不限於:

六、Cookie之使用

為了提供您最佳的服務,本網站會在您的電腦中放置並取用我們的Cookie,若您不願接受Cookie的寫入,您可在您使用的瀏覽器功能項中設定隱私權等級為高,即可拒絕Cookie的寫入,但可能會導至網站某些功能無法正常執行 。

七、隱私權保護政策之修正

本網站隱私權保護政策將因應需求隨時進行修正,修正後的條款將刊登於網站上。