組織如何保護有價值的資訊

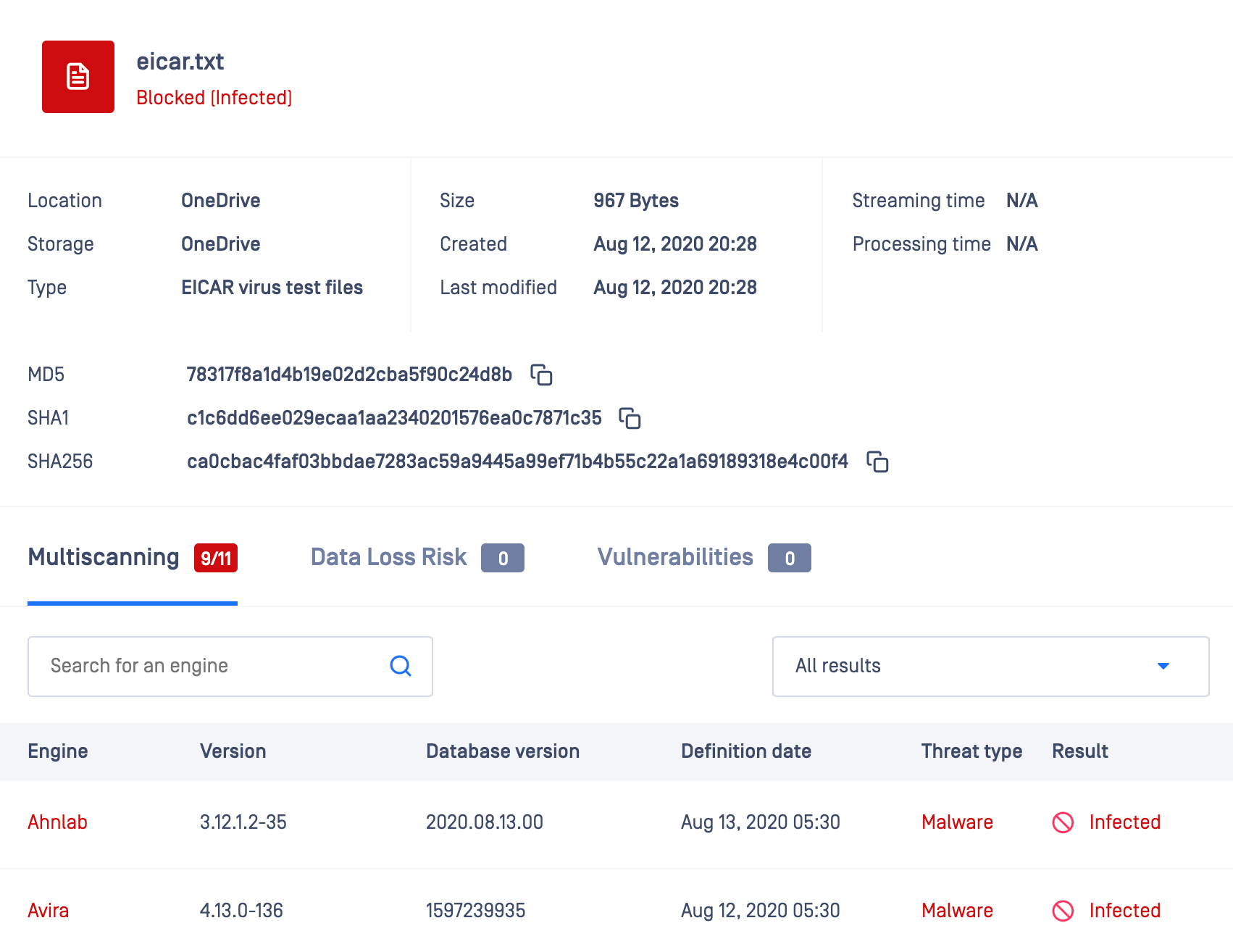

1. 在儲存之前掃描惡意軟體

所有檔案都應先進行惡意軟體掃描,然後才能被允許進入您的網路或雲存儲並存儲。為了實現最高的檢測率和最短的惡意軟體爆發視窗,請使用多重掃描解決方案使用多個反惡意軟體引擎(使用簽名、啟發式和機器學習檢測方法的組合)掃描檔。

1. 在儲存之前掃描惡意軟體

所有檔案都應先進行惡意軟體掃描,然後才能被允許進入您的網路或雲存儲並存儲。為了實現最高的檢測率和最短的惡意軟體爆發視窗,請使用多重掃描解決方案使用多個反惡意軟體引擎(使用簽名、啟發式和機器學習檢測方法的組合)掃描檔。

2.實時掃描新的和修改的檔

上傳檔案的使用者可能已被駭客入侵,或者可能正在使用已遭到入侵的系統。通常,攻擊者在計算機上保持持久性,目的是使用它們在以後返回網路。

為確保新上傳或保存的檔案不會在安全存儲中引入威脅,請確保通過啟用即時處理在上傳后立即處理任何新檔案。

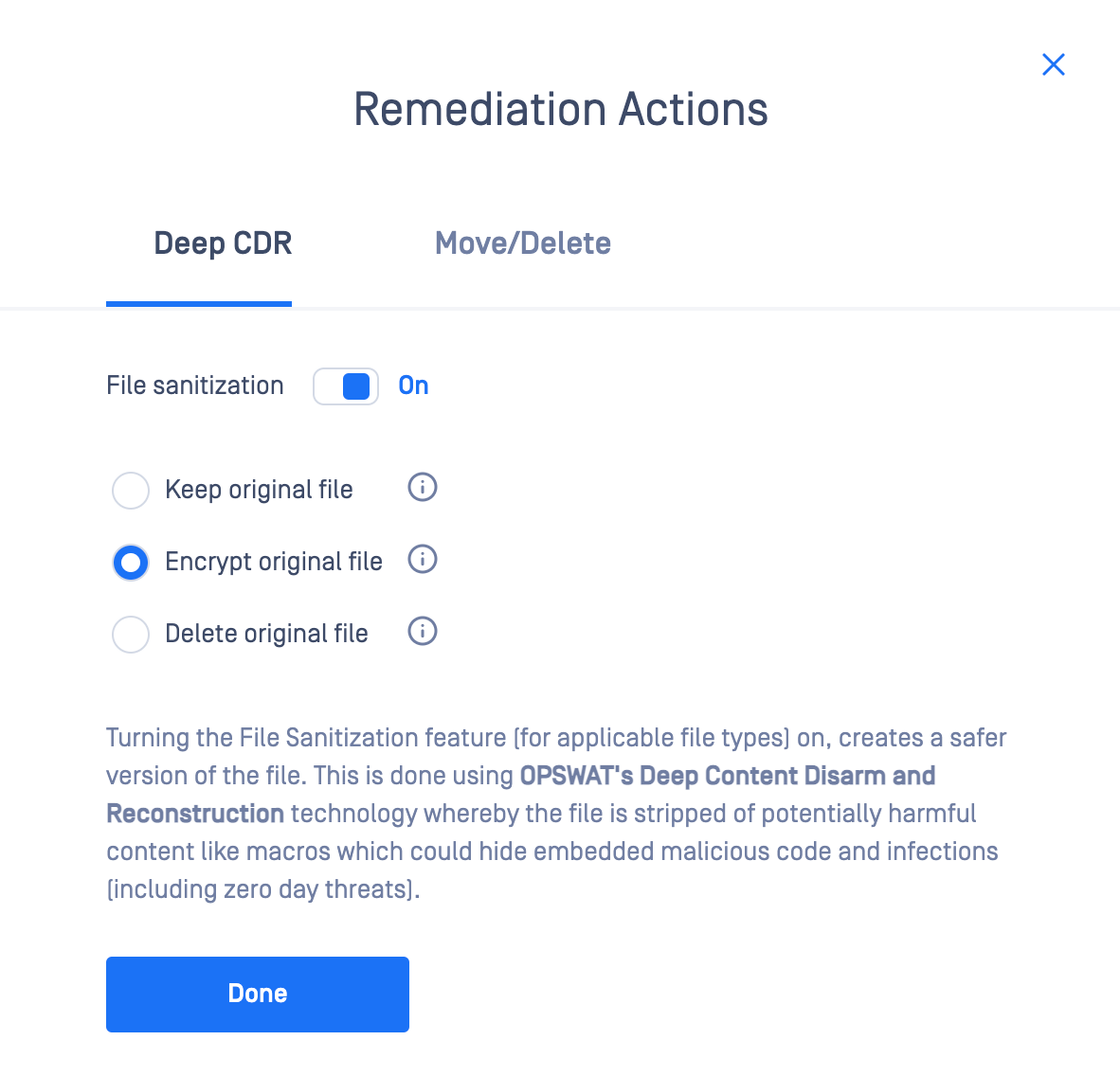

3. 消除可能的嵌入式威脅

Microsoft Office、PDF 和圖像檔等檔可能在隱藏的腳本和巨集中嵌入威脅,反惡意軟體引擎並不總是檢測到這些威脅。若要消除風險並確保檔不包含隱藏的威脅,最佳做法是使用稱為內容威脅解除和重建 (CDR) 的方法刪除任何可能的嵌入物件。

4. 通過安排自動化流程,對整個存儲運行定期掃描

研究表明,在2022年,組織平均需要 9個月 的時間來檢測和遏制數據洩露。

對 SolarWinds 及其客戶的 SunBurst 攻擊始於 2020 年 3 月,直到 2020 年 12 月才被發現。駭客不會立即讓他們知道他們的存在。一旦他們找到繞過您的安全邊界的漏洞,他們就會嘗試進一步滲透並獲得更多特權存取許可權以收集更多數據和資訊。

惡意代碼通常是通過合法腳本(例如在 Office 檔案或生產力檔案中)引入的,這些腳本稍後連接到命令與控制 (C2) 伺服器以下載惡意軟體。

採用基於時間的規避策略的惡意軟體甚至可以繞過最複雜的沙盒。

5. 在儲存之前遮罩敏感和專有數據

所有敏感數據(如社會安全號碼、銀行帳戶詳細資訊或個人身份資訊 (PII))都應使用 數據丟失防護技術進行編輯、遮罩或阻止。

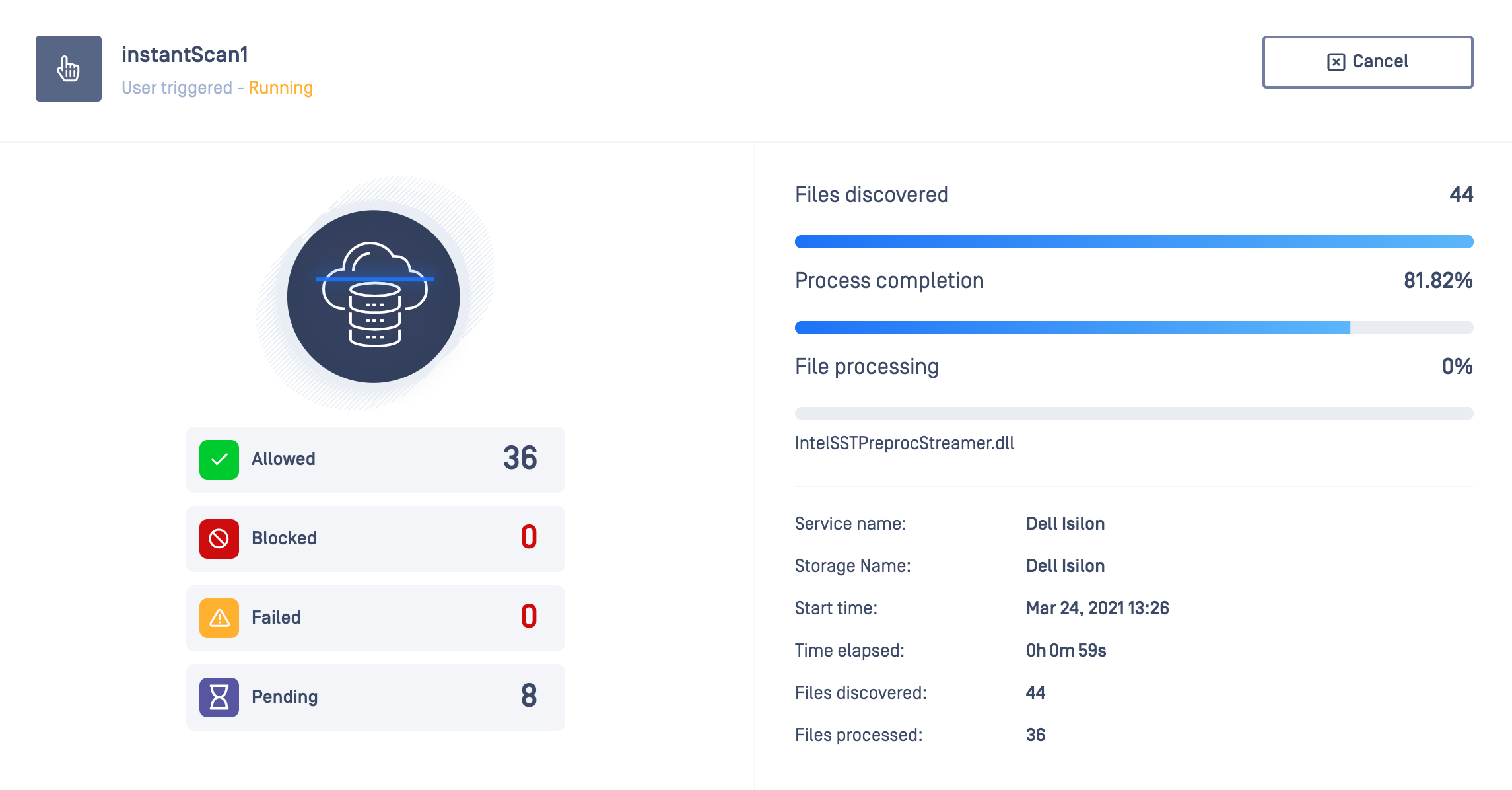

6. 即時掃描疑似感染

如果您懷疑您的儲存可能已被盜用,請立即啟動即時處理。如果發生違規行為,您越早做出回應,您的風險和違規行為的潛在後果就越少。

7. 在移動之前和之後處理檔

將數據從安全性較低的存儲傳輸到更安全的存儲或從本地存儲傳輸到 雲端 儲存 - 掃描、清理、加密和移動。

8. 檢查檔案中的漏洞

請確保在儲存軟體和韌體檔之前檢查它們是否存在漏洞。這不僅對於保護您的存儲非常重要,而且對於保護您的最終用戶端也很重要,這些用戶端可能會下載和使用由於未解決的軟體漏洞而被利用的檔。

9.加密原始檔

加密儲存為備份的原始檔。對於常規工作流,盡可能使用經過清理的數據版本。

10. 存取控制

限制使用者對儲存單元或存儲分段的存取。強制執行工作流規則,以便僅在需要知道的情況下存取敏感數據。

在允許所有使用者存取您的儲存之前,請對他們進行身份驗證。

OPSWAT MetaDefender Storage Security 提供一種集成、全面的方法來保護跨多個存儲供應商的企業數據(如文檔、視頻和圖像),並説明您防止雲和本地存儲和協作解決方案中 的數據洩露、停機和違規行為。

我們提供本機 API 整合,使您能夠在一個全面的檢視中設置、監控和 保護所有企業存儲 。

想要詳細瞭解如何 保護企業資料存儲? 如需瞭解更多資訊, 請聯繫我們的關鍵基礎設施網路安全專家。

非常歡迎您光臨「橙鋐科技網站」(以下簡稱本網站),為了讓您能夠安心使用本網站的各項服務與資訊,特此向您說明本網站的隱私權保護政策,以保障您的權益,請您詳閱下列內容:

一、隱私權保護政策的適用範圍

隱私權保護政策內容,包括本網站如何處理在您使用網站服務時收集到的個人識別資料。隱私權保護政策不適用於本網站以外的相關連結網站,也不適用於非本網站所委託或參與管理的人員。

二、個人資料的蒐集、處理及利用方式

三、資料之保護

四、網站對外的相關連結

本網站的網頁提供其他網站的網路連結,您也可經由本網站所提供的連結,點選進入其他網站。但該連結網站不適用本網站的隱私權保護政策,您必須參考該連結網站中的隱私權保護政策。

五、與第三人共用個人資料之政策

本網站絕不會提供、交換、出租或出售任何您的個人資料給其他個人、團體、私人企業或公務機關,但有法律依據或合約義務者,不在此限。前項但書之情形包括不限於:

六、Cookie之使用

為了提供您最佳的服務,本網站會在您的電腦中放置並取用我們的Cookie,若您不願接受Cookie的寫入,您可在您使用的瀏覽器功能項中設定隱私權等級為高,即可拒絕Cookie的寫入,但可能會導至網站某些功能無法正常執行 。

七、隱私權保護政策之修正

本網站隱私權保護政策將因應需求隨時進行修正,修正後的條款將刊登於網站上。